Serviciul la distanta a devenit o parte bine cunoscuta a afacerii, milioane de angajati lucrand acum de acasa. Desi este o oportunitate pentru firme de a reduce birourile si de a oferi personalului o flexibilitate mai mare in ceea ce priveste modul in care lucreaza, este o schimbare care nu a trecut neobservata in mediul online, cu infractorii cibernetici, care tintesc rapid angajatii la domiciliu cu atacuri de phishing.

Ce sunt atacurile de tip phishing?

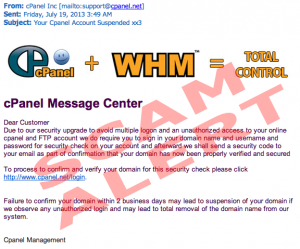

Un atac de tip phishing este in cazul in care un criminal cibernetic (hacker) vizeaza o afacere trimitandu-i un e-mail fals, pretinzand ca provine dintr-o sursa sigura.

Intr-un atac de acest tip, utilizatorului i se cere verificarea unor informatii si date personale. I se ofera un link de urmat, care ii duce catre un site web fals care seamana foarte mult cu cel real. Cand se conecteaza la site-ul fals, numele de utilizator si parola le sunt furate. Hackerul va folosi apoi acele acreditari pentru a obtine acces la sistemul companiei. De aici, atacatorul poate prelua identitatea utilizatorului pentru a fura bani, date sau pentru a efectua alte actiuni nedorite.

Instruirea personalului pentru identificarea e-mailurilor rau intentionate

Pe masura ce infractorii cibernetici devin din ce in ce mai sofisticati, devine mai dificil sa identificati e-mailurile de phishing. Instruirea personalului despre ceea ce trebuie sa caute si oferirea de memento-uri regulate poate reduce masiv riscul ca un atac sa aiba succes. Iata cateva dintre lucrurile cheie la care trebuie sa fiti atenti:

- Salutari impersonale in loc sa se adreseze direct

- Text incorect formulat si/sau logo-uri suspecte

- Diferenta intre numele afisat si adresa de e-mail. In linia „De la”(From) a e-mailului dvs., veti avea urmatoarele informatii: Numele expeditorului <Adresa de e-mail a expeditorului>. Daca numele provine de la un expeditor recunoscut, dar adresa este complet diferita, probabil ca este un e-mail fals (de exemplu, cPanel Support <753alkbdj@email.com>).

- Facturi, chitante, detalii de expediere pentru tranzactiile pe care nu le-ati efectuat

- Atasamente in e-mailuri de la expeditori necunoscuti

- Link-uri care, atunci cand treceti cu cursorul peste ele, va duc catre alte site-uri decat domeniul expeditorului. Pentru a le ascunde, unii folosesc adesea servicii populare de scurtare a linkurilor, cum ar fi Bitly. Afacerile autentice si de incredere nu ar avea niciun motiv sa faca astfel.

- Solicitari de informatii personale sau financiare prin e-mail. Pentru a preveni ca clientii sa devina victime ale inselatoriilor de tip phishing, majoritatea companiilor nu le cer clientilor sa furnizeze date personale sau financiare prin e-mail. Inselatoriile de tip phishing o fac adesea.

- Cereri pentru actiuni si plati urgente. Hackerii vor viza adesea victimele cerand actiuni/plati imediate sau plati pentru a preveni anularea sau suspendarea serviciilor. E-mailul contine de obicei un buton etichetat „Actualizeaza acum”, „Plateste acum” etc., care redirectioneaza direct la site-ul hackerului.

Faceti navigarea mai sigura

Multe programe de antivirus si antimalware vin acum cu functii de navigare sigura pe care utilizatorii le pot folosi. Daca acestea sunt activate si cineva face clic pe un link suspect sau rau intenționat dintr-un e-mail de phishing, aceste programe pot identifica adesea site-ul ca fiind periculos si pot oferi utilizatorului un avertisment.

Ca afacere, poate fi util sa oferiti un software antivirus robust pentru angajatii dvs., si sa obtineti o licenta pentru mai multi utilizatori. In acest fel, va puteti asigura ca toti colegii au acelasi nivel de protectie, indiferent daca lucreaza de la distanta sau la birou si pe orice tip de dispozitiv pe care il folosesc pentru a va accesa sistemele.

Protejati-va adresele de email cu un filtru de spam

Utilizarea unui filtru de spam avansat, cum ar fi SpamExperts, poate reduce radical sansa de a deveni victima unui atac de tip phishing sau a unei infectii cu malware. Eliminând 99,98% din spam-uri, SpamExperts foloseste tehnologia de auto-invatare pentru a identifica nu doar amenintarile existente, ci si pe cele noi, prevenind atacurile de phishing, spam, cu continut malitios/suspect sa ajunga in casutele postale ale angajatiilor.

Mai multe informatii gasiti aici.

In cazul in care sunteti interesati de acest serviciu profesional oferit de Clausweb, nu ezitati sa ne contactati pentru mai multe informatii.

Protejati conturile solicitand 2FA

Chiar daca un angajat isi introduce datele de logare intr-un site suspect in timpul unui atac de phishing, exista mult mai putine sanse ca ceva rau sa se intample daca aveti autentificare cu doi factori (2FA). Cu 2FA, nu numai ca cineva are nevoie de numele de utilizator si parola; vor avea nevoie si de un parola aditionala care se trimite pe telefonul angajatului. Daca atacatorul nu are acces la telefon, nu se va putea conecta. Deoarece parola functioneaza doar cateva minute, hackerii nu vor avea timp sa faca multe presupuneri – mai ales daca firewall-ul va bloca utilizatorii, care genereaza prea multe erori de conectare intr-un interval scurt de timp.

Aparati-va impotriva phishingului intern prin e-mail

O inselatorie majora de phishing din ultimii ani si una destinata companiilor este trimiterea de e-mailuri interne false care se pretinde ca provin de la personalul superior. Acestea includ adesea instructiuni pentru a desfasura activitati care pun compania in pericol. Unii chiar au instruit echipele financiare sa transfere fonduri in conturile escrocilor.

Iata cateva dintre cele mai mari actiuni de tip phishing:

1.Crelan Bank, din Belgia, a fost victima unei escrocherii de phishing care a costat companiei aproximativ 75,8 milioane de dolari. Contul unui director de nivel inalt din cadrul companiei a fost compromis de pe care angajatii au fost intrsuiti sa transfere bani intr-un cont controlat de hackeri.

2.In 2015, Ubiquiti Networks, o companie de retele de calculatoare cu sediul in SUA, a fost victima unui atack asemanator.

Hackerul a furat identitatea directorului general si al avocatului companiei dupa care a instruit directorul contabil al companiei sa faca o serie de transferuri pentru a incheia o achizitie secreta. Pe parcursul a 17 zile, compania a efectuat 14 transferuri bancare catre conturi din Rusia, Ungaria, China si Polonia.

Incidentul a intrat in atentia companiei doar cand au fost notificati de FBI, legat de contul lor bancar din Hong Kong, care a ajuns victima unei fraude.

3.In ianuarie 2016, un angajat al producatorului austriac de piese aerospatiale FACC a primit un e-mail in care i-a cerut organizatiei sa transfere 42 de milioane de euro intr-un cont, ca parte a unui „proiect de achizitie”.Mesajul parea sa vina de la CEO-ul organizatiei, Walter Stephan, dar a fost de fapt o inselatorie.

4.Intre 2013 si 2015, doua dintre cele mai mari firme de tehnologie din lume au fost pacalite cu 100 de milioane de dolari dupa ce au cazut victimele unei escrocherii. Evaldas Rimasauskas, a observat ca ambele organizatii folosesc furnizorul taiwanez de infrastructura Quanta Computer. El a trimis o serie de facturi false de milioane de dolari care au replicat furnizorul pe parcursul a doi ani, complete cu contracte si scrisori care pareau sa fi fost semnate de directori si agenti ai Facebook si Google.

Inselatoria a fost in cele din urma descoperita, iar Facebook si Google au luat masuri legale, dupa care au recuperat putin sub jumatate din banii furati, in timp ce Rimasauskas a fost arestat.

5.In mai 2021, americanii au experimentat direct daunele pe care le pot provoca atacurile cibernetice, dupa ce furnizorul de combustibil Colonial Pipeline a fost victima unui atac ransomware. Organizatia a fost fortata sa opreasca operatiunile dupa ce reteaua de afaceri si sistemul de facturare au fost compromise.

Desi ransomware-ul a fost responsabil pentru mare parte din daune, atacatorii au putut sa planteze software-ul rau intentionat doar dupa ce au obtinut acces la parola unui angajat. Cel mai probabil printr-un e-mail de phishing.

Colonial Pipeline a platit hackerilor 4,4 milioane de dolari pentru cheia de decriptare.

Organizatia, care furnizeaza aproape jumatate din livrarile de petrol pe coasta de est a SUA, a fost inchisa timp de o saptamana, ceea ce a dus la nelivrarea a aproximativ 20 de miliarde de galoane de petrol.

Intre timp, peste 10.000 de benzinarii au ramas fara petrol chiar si la o saptamana dupa ce sistemele au revenit la normal.

Dupa cum demonstreaza aceste incidente, cel mai mare pericol cu care te confrunti cand vine vorba de phishing este daca angajatii tai nu pot detecta semnele unei escrocherii.

Milioane de e-mailuri de phishing sunt trimise in fiecare zi. Cand se intampla acest lucru, trebuie sa va puteti baza pe angajatii dvs. pentru a ramane vigilenti si a actiona responsabil.

Pentru a le ajuta sa faca acest lucru, organizatiile ar trebui sa ofere cursuri regulate de constientizare a personalului.

Angajatii tai stiu ce sa caute?

Pe cine contacteaza ei daca detecteaza un e-mail suspect?